دانش و فناوری

2 دقیقه پیش | گرفتن ویزای انگلیس در ایراناز زمانی که اخذ وقت سفارت انگلیس در تهران ممکن شد، بسیاری از مشکلات متقاضیان این ویزا نیز به فراموشی سپرده شد. اگر چه هنوز هم بعضی از متقاضیان این ویزا، به جهت تسریع مراحل ... |

2 دقیقه پیش | دوره مدیریت پروژه و کنترل پروژه با MSPپروژه چیست؟ پروژه به مجموعه ای از فعالیتها اطلاق می شود که برای رسیدن به هدف خاصی مانند ساختن یک برج، تاسیس یک بزرگراه، تولید یک نرم افزار و … انجام می شود. در همه پروژه ... |

علائم یک سیستم هک شده

از این که هک شده اید حس عجیب و مضحکی دارید، اما دقیقاً نمی دانید در مرحله ی بعدی چکار کنید. اگر مانند اکثر مردم باشید، نمی دانید الزاماً باید کجا را بگردید تا شواهدی برای به خطر افتادن سیستم تان بیابید. حال نگاهی می اندازیم به چند مورد از شواهد رایجتر که ممکن است پس از ایجاد عیب در سیستم پیدا کنید.

user account های مشکوک می بایست غیر فعال شده و جستجو کنیم چه کسی و چرا آن را ایجاد کرده است. اگر سیستم auditing (بازرسی) بدرستی فعال شده باشد، audit log ها (ثبتهای بازرسی) نشان خواهند داد چه کسی آنها را ایجاد نموده است. اگر بتوانید تاریخ و زمان ایجاد account را پیدا کنید و آن account در اثر یک هک بوجود آمده باشد، شما یک قالب زمانی خواهید داشت که می توان در آن به جستجوی دیگر رویدادهای audit log که ممکن است مرتبط باشد پرداخت.

به منظور اینکه متوجه شوید آیا برنامه ی مخربی ارتباطات ورودی را تحت کنترل دارد که می تواند به عنوان یک پورت پنهانی برای هکر استفاده شود - از ابزارهایی مانند TCPView مربوط به Sysinternals یا Fpipe مربوط به Foundstone استفاده کنید. این ابزارهای ویندوز نشان می دهند چه برنامه هایی در حال استفاده از هر یک از پورت های باز سیستم شما هستند. در مورد سیستمهای یونیکس از netstat یا lsof که درون سیستم عامل قرار دارند استفاده کنید. از آنجا که ممکن است یک هکر باهوش netstat و lsof شما را با نسخه های تروجانی (که پورت های باز شده توسط هکرها را نشان نمی دهد) جایگزین کند، بهترین کار این است که این سیستم قربانی را با استفاده از پورت اسکنر گمنام و رایگان nmap (از سایت insecure.org) از کامپیوتر دیگر اسکن کنید. این امر به شما دو دیدگاه مختلف از پورت های باز سیستم می دهد.

هکری که یک سرور ویندوز را مورد حمله قرار می دهد، ممکن است برنامه های اجرا شده را از طریق registry در نواحی ذیل اضافه یا جایگزین کند:

HKLM > Software > Microsoft > Windows > CurrentVersion> Run

نرم افزارهای مخرب نیز ممکن است از طریق دستورهای اجرای سیستم عامل اجرا شود. به منظور اینکه ببینید چه برنامه هایی در دستور اجرای یک سیستم ویندوز قرار گرفته است، به command prompt بروید و تایپ کنید AT . در یک سیستم یونیکس از فرمان های cron یا crontab استفاده کنید تا لیست فعالیت هایی را که در دستور اجرا (schedule) قرار دارند ببینید.

هکرانی که به سیستم یونیکس حمله می کنند، ممکن است از یک root kit استفاده کنند که به آنان کمک می کند با استفاده از یک خلأ آسیب پذیری در سیستم عامل یا برنامه های نصب شده، به root access دست پیدا کنند. با توجه به آن که برای هکران root kit های زیادی وجود دارد، تعیین این که کدام فایل ها دستکاری شده اند بسیار مشکل است. برنامه هایی وجود دارند که به این امر کمک می کنند، مانند chrookit.

برای یک هکر هزاران راه ممکن وجود دارد تا ردپای خود را بپوشاند، اما جستجو در موارد فوق شروع بسیار خوبی برای گشت و گذار شما جهت تشخیص خطرات سیستم و حملات هکرها است.

ویدیو مرتبط :

تحلیل علائم حیاتی انسان از داخل سیستم گوارش

خواندن این مطلب را به شما پیشنهاد میکنیم :

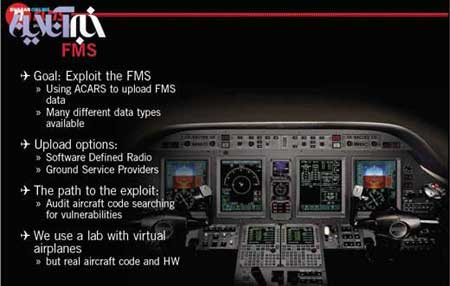

هک کردن سیستم کنترل هواپیما با گوشی آندروید

در کنفرانس Hack In The Box در آمستردام سیستم کنترل هواپیما توسط گوشی هوشمند آندروید هک شد.

هوگو تسو محقق امنیت اطلاعات در N.Runs بیش از 3 سال روی پروژه کار کرده و توانسته کد مخصوص را بنویسد که بوسیله آن می توان کنترل هواپیما را بدست گرفت.

وی همچنین با خرید نرم افزار تجاری پرواز به صورت دست دوم، و سخت افزار مرتبط، توانست حفره های آنرا پیدا کند.

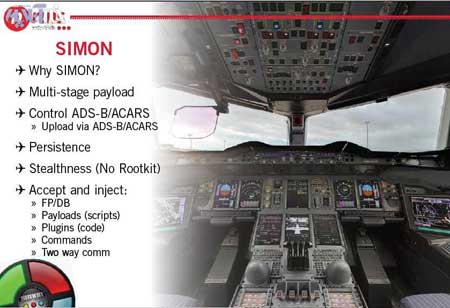

وی نام کدی که نوشته را SIMON گذاشته و با استفاده از اپ آندرویدی PlaneSploit کنترل کامب سیستم پروازی را بدتس گرفته و مانند خلبانهای امروزی توانست سیستم را به جهتی که می خواهد بچرخاند.

با برنامه accelerometer روی گوشی هوشمند می توان کنترل کامل را بدست گرفته و حتی سرعت هواپیما را بالا و پایین برد.

با استفاده از کدهای نوشته شده توسط تسو می توان سیستم تمام هواپیماهای مجهز به نویگیشن را دستکاری کرد.

وی به فوربس گفت بسیاری از کارها در هواپیما که شدنی نوبده، اینک می توان انجام داد و منظور وی هک کردن سیستم هواپیما و خلبان شدن در حالی که مسافر هستید، می باشد!

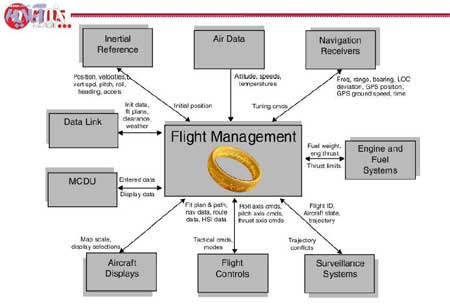

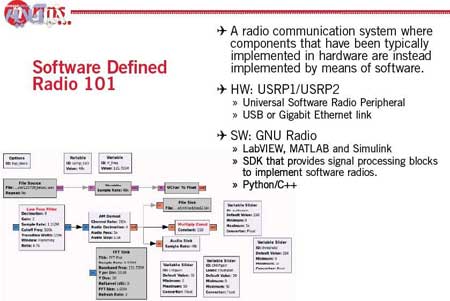

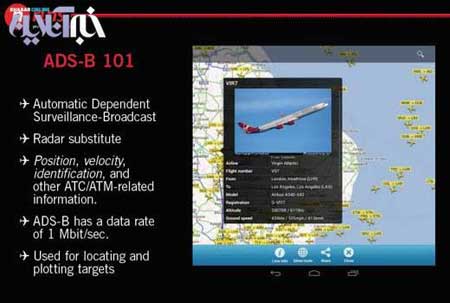

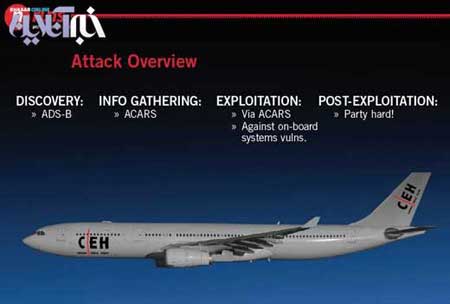

نخست تسو سیستم موسوم به ADS-B را مدیریت می کند. این سیستم Automatic Dependent Surveillance-Broadcast (ADS-B) system نام دارد که بوسیله کنترلر های زمینی با دیتا لینک 1 مگابیت بر ثانیه بر اساس موقعیت هواپیما، گزارش خود را برای زمین ارسال می کند. به گفته تسو، این لینک هیچ گونه امنیتی برایش تعریف نشده است و به راحتی هک می شود.

به صورت پسیو می توان ارتباطات هواپیما را مختل کرد و به سورت اکتیو می توان در براودکست و دادن اطلاعات غلط به زمین، آنرا دستکاری کرد.

همچنین سیستم ACARS نیز در هواپیما بعنوان سیستم گزارش دهی حفره پذیر است. از این سیستم برای ارتباط بین خلبان و کنترلر های زمینی استفاده می شود.(Aircraft Communications Addressing and Reporting System)

تسو بوسیله گلکسی سامسونگ نشان داد چگونه می توان در سیستم نویگیشن هواپیما نقشه جدید تعریف نشده را نشان داد و خلبان را به اشتباه انداخت.

تسو می گوید سیستم آکارس به هیچ وجه امنیت ندارد. هواپیما نمی داند پیام دریافتی صحت دارد یا نه چرا که اصلا کنترل نمی شود که پیام از چه جایی توسط خلبان دریافت شده است. اگر هکر دیتای خود را برای خلبان آپلود کند، خلبان چاره ای جز اطاعت نمی بیند و بعد همه چیز گیم آور می شود!

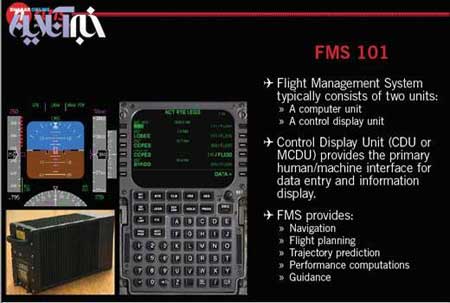

تسو از روی حفره موجود در آکارس، به سیستم مدیریت پرواز نیز دست برده و کدهای خود را جای کدهای استاندارد قرار می دهد. بنابراین کنترل کامل بدست هکر افتاده و آنچا خلبان می بیند، از جمله مقصد و سرعت و ارتفاع، همه چیزهایی است که هکر می بیند!

کدهای تسو می تواند نمایشگر خلبان را دوباره سازی کند و کنترل اکسیژن، کنترل روشنایی داخل هواپیما و ... را دستکاری کند.

تسو کدهای خود را در معرض عموم قرار نداده و مسوولین هواپیمایی در اروپا و هواپیمایی فدرال امریکا را از موضوع مطلع کرده و آنها در حال فیکس کردن مشکل هستند.

منبع:khabaronline.ir

انتخاب جراح بینی - بهترین جراح بینی

انتخاب جراح بینی - بهترین جراح بینی  عکس: استهلال ماه مبارک رمضان

عکس: استهلال ماه مبارک رمضان  عکس: ارزش تیم های حاضر در یورو 2016

عکس: ارزش تیم های حاضر در یورو 2016